网络安全领域再次掀起波澜,知名网络设备制造商 TP-Link 的 Archer AX21 路由器继续成为黑客攻击的重点目标。这些攻击主要源于未经授权的命令注入漏洞 CVE-2023-1389,尽管该漏洞在数月前已被修补,但黑客的尝试次数依然居高不下。

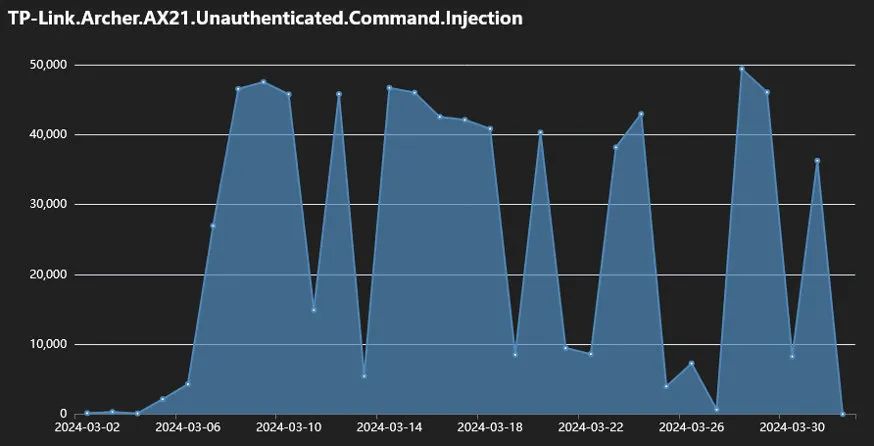

去年年初,网络安全研究人员发现了 TP-Link Archer AX21 路由器中的这一漏洞。然而,令人震惊的是,即使在漏洞被公布并得到修补的几个月后,黑客仍旧在积极寻找并攻击那些尚未更新的易受攻击设备。Fortinet 的报告指出,每日尝试利用此漏洞的攻击次数高达 50,000 次,显示出黑客对这一漏洞的浓厚兴趣。

更令人担忧的是,多个僵尸网络运营商已经盯上了这些易受攻击的 TP-Link 路由器。Moobot、Miori、基于 Golang 的代理“AGoent”以及 Gafgyt 变体等僵尸网络纷纷加入这场攻击狂欢,利用漏洞对路由器进行恶意控制,并发起分布式拒绝服务(DDoS)攻击等恶意活动。

这些僵尸网络采用不同的攻击策略和脚本,通过下载和执行恶意程序,实现对受感染设备的控制。它们不仅利用漏洞下载和执行 ELF 文件,还进行暴力攻击、扫描和终止特定进程等操作,以逃避检测和保持对设备的持久控制。

- AGoent:下载并执行从远程服务器获取并运行 ELF 文件的脚本,然后擦除文件以隐藏痕迹。

- Gafgyt 变体:通过下载脚本来执行 Linux 二进制文件并维护与 C&C 服务器的持久连接,专门从事 DDoS 攻击。

- Moobot:以发起 DDoS 攻击而闻名,它获取并执行脚本来下载 ELF 文件,根据架构执行它们,然后删除痕迹。

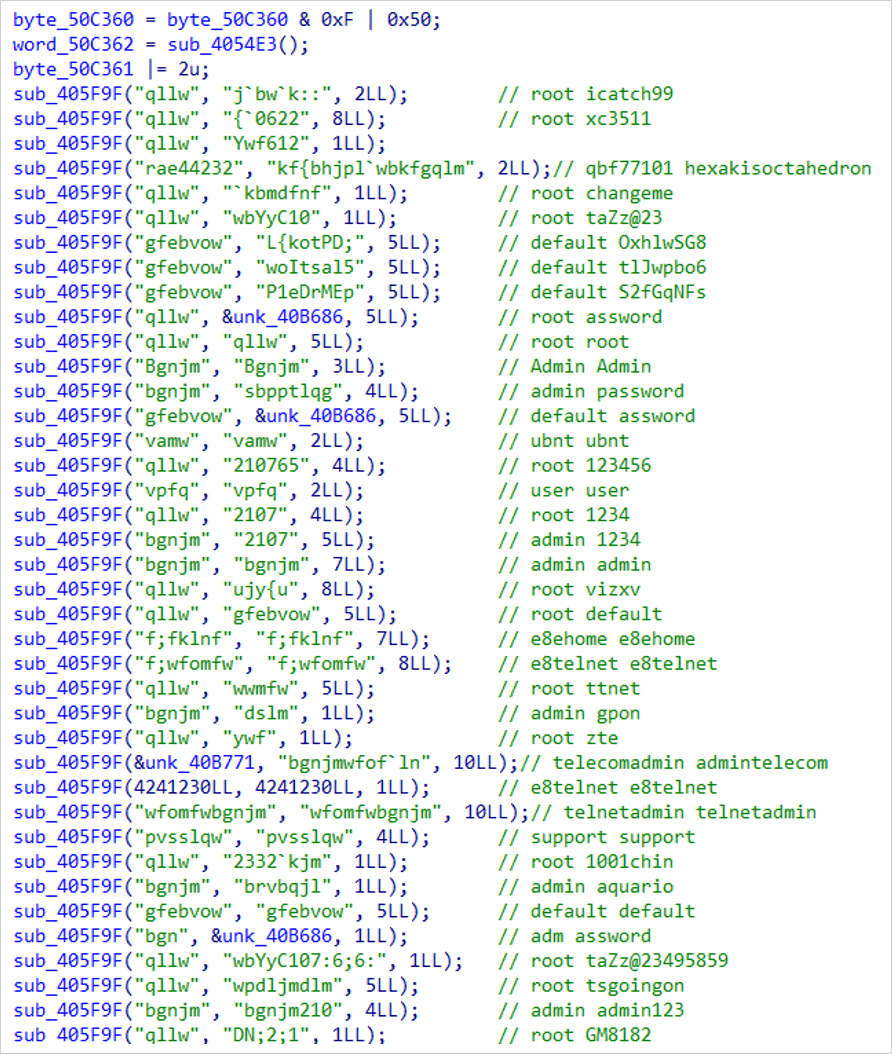

- Miori:利用 HTTP 和 TFTP 下载 ELF 文件,执行它们,并使用硬编码凭据进行暴力攻击。

- Mirai 变体:下载一个脚本,随后获取使用 UPX 压缩的 ELF 文件。监视和终止数据包分析工具以避免检测。

- Condi:使用下载程序脚本来提高感染率,防止设备重新启动以保持持久性,并扫描并终止特定进程以避免检测。

(Miori 用于暴力破解帐户的凭据列表)

然而,令人不解的是,尽管 TP-Link 在漏洞被披露后迅速发布了固件安全更新,但仍有大量用户继续使用过时的固件,使得他们的设备成为黑客攻击的易攻目标。这凸显了用户对于网络安全更新缺乏重视的问题,也提醒了广大用户加强设备安全管理的紧迫性。

对于 TP-Link Archer AX21 路由器的用户来说,现在采取行动至关重要。首先,他们应该立即遵循供应商的固件升级说明,将设备更新到最新版本,以消除潜在的安全隐患。其次,用户应该更改默认管理员密码,并使用强密码来保护设备免受未经授权的访问。此外,禁用不必要的 Web 访问功能也是一个有效的安全措施,可以减少黑客利用漏洞的机会。

你可以在这里下载所需要升级的固件:

https://www.tp-link.com/us/support/download/archer-ax21/v3/#Firmware网络安全是一个需要持续关注和努力的过程。TP-Link 路由器面临的这次大规模攻击再次提醒我们,保护设备免受恶意软件和爬虫程序的侵害是每个人的责任。只有用户和供应商共同努力,加强安全意识和防护措施,才能确保网络环境的稳定和安全。